Татьяна Ефимова предлагает статью на тему: "угроза нарушения конфиденциальности" с детальным описанием.

Содержание

- 1 Расчет рисков по угрозам конфиденциальность и целостность

- 2 Угроза нарушения конфиденциальности

- 3 Примеры реализации угрозы

- 4 1.2. Угрозы информационной безопасности

- 5 Угрозы в информационных системах

- 6 Защита от нарушения конфиденциальности обрабатываемой информации.

- 7 Основные понятия в области информационной безопасности

Расчет рисков по угрозам конфиденциальность и целостность

Алгоритмы расчета для угроз целостности и конфиденциальности похожи, поэтому здесь мы их объединили.

Расчет рисков для угроз конфиденциальность и целостность:

1. Определяем вид доступа группы пользователей к информации. От этого будет зависеть количество средств защиты, т.к. для локального и удаленного доступа применяются разные средства защиты.

2. Определяем права доступа группы пользователей к информации. Это важно для целостности, т.к. при доступе «только чтение» целостность информации нарушить нельзя, и для доступности. Определенные права доступа влияют на средства защиты информации.

3. Вероятность реализации угрозы зависит от класса группы пользователей. Например, анонимные Интернет-пользователи представляют наибольшую угрозу для ценной информации компании, значит, если данная группа имеет доступ к информации, риск реализации угрозы увеличивается. Также, в зависимости от класса группы пользователей меняются их средства защиты. Например, для авторизованных и анонимных Интернет-пользователей мы не можем определить средства защиты их рабочего места.

4. Особым видом средства защиты является антивирусное программное обеспечение. В условиях современного функционирования компьютерных систем хранения и обработки информации вредоносное программное обеспечение представляет собой наиболее опасную и разрушительную угрозу. Зная силу влияния вирусных программ, отсутствие антивирусного программного обеспечения на ресурсе (или клиентском месте пользователя) необходимо принимать во внимание отдельно. Если на ресурсе не установлен антивирус, то вероятность реализации угроз конфиденциальности, целостности и доступности резко возрастает. Данная модель это учитывает.

5. Теперь у нас есть все необходимые знания, чтобы определить средства защиты информации и рабочего места группы пользователей. Просуммировав веса средств защиты, получим суммарный коэффициент. Для угрозы целостность учитываются специфические средства защиты – средства резервирования и контроля целостности информации. Если к ресурсу осуществляется локальный и удаленный доступ, то на данном этапе будут определены три коэффициента: коэффициент локальной защищенности информации на ресурсе, коэффициент удаленной защищенности информации на ресурсе и коэффициент локальной защищенности рабочего места группы пользователей. Из полученных коэффициентов выбираем минимальный. Чем меньше коэффициент защищенности, тем слабее защита, т.е. важно учесть наименее защищенное (наиболее уязвимое) место в информационной системе.

6. На этом этапе вступает в силу понятие наследования коэффициентов защищенности и базовых вероятностей. Например, на ресурсе, входящем в сетевую группу, содержится информация, к которой осуществляется доступ групп пользователей (анонимных, авторизованных или мобильных) из Интернет. Для этой связи «информация – группа Интернет-пользователей» рассчитывается только коэффициент удаленной защищенности информации на ресурсе, т.к. оценить защищенность групп пользователей мы не можем (Для группы мобильных Интернет-пользователей коэффициент удаленной защиты группы пользователей рассчитывается.). Теперь этот коэффициент защищенности необходимо сравнить с коэффициентами защищенности, полученными для нашей связи «информация – группа пользователей». Это очень важный момент. Таким образом, мы учитываем влияние других ресурсов системы на наш ресурс и информацию. В реальной информационной системе все ресурсы, взаимосвязанные между собой, оказывают друг на друга влияние. Т.е. злоумышленник, проникнув на один ресурс информационной системы (например, получив доступ к информации ресурса), может без труда получить доступ к ресурсам, физически связанным со взломанным. Явным преимуществом данной модели является то, что она учитывает взаимосвязи между ресурсами информационной системы.

7. Отдельно учитывается наличие криптографической защиты данных при удаленном доступе. Если пользователи могут получить удаленный доступ к ценным данным, не используя систему шифрования, это может сильно повлиять на целостность и конфиденциальность данных.

8. На последнем этапе перед получением итогового коэффициента защищенности связи «информация – группа пользователей» анализируем количество человек в группе пользователей и наличие у группы пользователей выхода в Интернет. Все эти параметры сказываются на защищенности информации.

9. Итак, пройдя по всему алгоритму, мы получили конечный, итоговый коэффициент защищенности для нашей связки «информация – группа пользователей».

10. Далее полученный итоговый коэффициент нужно умножить на базовую вероятность реализации угрозы информационной безопасности. Базовая вероятность определяется на основе метода экспертных оценок. Группа экспертов, исходя из классов групп пользователей, получающих доступ к ресурсу, видов и прав их доступа к информации, рассчитывает базовую вероятность для каждой информации. Владелец информационной системы, при желании, может задать этот параметр самостоятельно. Перемножив базовую вероятность и итоговый коэффициент защищенности, получим итоговую вероятность реализации угрозы. Напомним, что для каждой из трех угроз информационной безопасности мы отдельно рассчитываем вероятность реализации.

11. На завершающем этапе значение полученной итоговой вероятности накладываем на ущерб от реализации угрозы и получаем риск угрозы информационной безопасности для связи «вид информации – группа пользователей».

12. Чтобы получить риск для вида информации (с учетом всех групп пользователей, имеющих к ней доступ), необходимо сначала просуммировать итоговые вероятности реализации угрозы по следующей формуле:

А затем полученную итоговую вероятность для информации умножаем на ущерб от реализации угрозы, получая, таким образом, риск от реализации угрозы для данной информации.

13. Чтобы получить риск для ресурса (с учетом всех видов информации, хранимой и обрабатываемой на ресурсе), необходимо просуммировать риски по всем видам информации.

Угроза нарушения конфиденциальности

Угроза нарушения конфиденциальности. Хищение носителей информации. Несанкционированный доступ к ИС. Выполнение пользователем несанкционированных действий. Перехват данных, передаваемых по каналам связи. Раскрытие содержания информации.

Слайд 19 из презентации «Основы информационной безопасности». Размер архива с презентацией 97 КБ.

Информационная безопасность

«Проблема информационной безопасности» – Защита информации. Вредоносное программное обеспечение. Угрозы нарушения целостности данных. Гибкость управления и применения. Средства защиты информационных систем. Передаваемые сообщения. Проблемы информационной безопасности. Свойства информации. Методы обеспечения ИБ. Простота применения защитных мер. Примеры реализации угрозы отказа в доступе. Примеры реализации угрозы. Повторное использование.

«Класс ИСПДн» – Структура информационных систем. Персональные данные. Персональные данные субъектов. Категории персональных данных. Результаты классификации информационных систем. Законодательство. Таблица для определения класса. Методология определения класса ИСПДн. Этапы проведения классификации. Классы информационных систем. Технические средства. Исходные данные. Биометрические персональные данные. Типы информационных систем.

«Информационная безопасность» – Компьютерные вирусы. Классификация угроз информации. Искусственные угрозы. Аппаратные «закладки». Необходимость обеспечения юридической значимости. Программы, которые выполняются каждый раз при загрузке системы. Логические бомбы. Вскрытие шифров криптозащиты. Защита информации. Потенциально возможное событие. Несанкционированный доступ. Вредительские программы. Механизм действия средств защиты. Неформальная модель.

«Обеспечение информационной безопасности» – Требования к образованию. Пути формирования медиакультуры в школе. Медиаобразование в современной образовательной среде. Параллельная школа. Динамика изменений информационной среды. Школьное телевидение. Структура «параллельной школы». Информационное общество и образование. Добродетельная гейша. Цели формирования медиакультуры. Цветные гравюры. Школьная пресса. Техническая оснащенность. Еженедельные приложения.

«Безопасность персональных данных» – Для чего вам все это. Порядок действий по созданию системы защиты ИСПДн. Рекомендации. Роскомнадзор. Полный перечень нормативных правовых актов. Методические документы ФСБ. Один из основных этапов создания корпоративной системы. Выполнение работ по защите ПДН. Как выбрать консультанта. Основные мероприятия по обеспечению безопасности ПД. Законодательство о персональных данных. Персональные данные.

«Основы информационной безопасности» – Угроза отказа доступа. Принцип комплексности. Причины утечки информации. Принцип простоты. Основные законы. Виды утечки информации. Объекты защиты информации. Угрозы от персонала. Российские стандарты ИБ. Информационная война. Этапы реализации механизмов ИБ-2. Угроза нарушения целостности. Стандарт защищенности США. Этапы реализации механизмов ИБ-4. Принцип непрерывности. Способы реализации угроз информационной безопасности.

Всего в разделе «Информационная безопасность» 9 презентаций

Примеры реализации угрозы

Примеры реализации угрозы нарушения конфиденциальности. Часть информации, хранящейся и обрабатываемой в ИС, должна быть сокрыта от посторонних. Передача данной информации может нанести ущерб как организации, так и самой информационной системе. Конфиденциальная информация может быть разделена на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, однако ее раскрытие может привести к несанкционированному доступу ко всей информации. Предметная информация содержит информацию, раскрытие которой может привести к ущербу (экономическому, моральному) организации или лица. Средствами атаки могут служить различные технические средства (подслушивание разговоров, сети), другие способы (несанкционированная передача паролей доступа и т.п.). Важный аспект – непрерывность защиты данных на всем жизненном цикле ее хранения и обработки. Пример нарушения – доступное хранение резервных копий данных.

Слайд 8 из презентации «Проблема информационной безопасности». Размер архива с презентацией 83 КБ.

Информационная безопасность

«Проблема информационной безопасности» – Повторное использование. Защита информации. Непрерывность защиты. Положения. Передаваемые сообщения. Вредоносное программное обеспечение. Угрозы информационной безопасности. Средства защиты информационных систем. Создание ложного потока. Проблемы информационной безопасности. Угрозы нарушения целостности данных. Примеры реализации угрозы отказа в доступе. Открытость алгоритмов. Комплексность систем защиты.

«Концепция информационной безопасности» – Контрольные вопросы. Информационная безопасность. Коммерческое программное обеспечение. Безопасность. Программное обеспечение. Соблюдение режима. Интернет. Каналы. Совокупность мер по защите информационной среды. Информационные угрозы. Как можно сохранить информацию.

«Информационная безопасность» – Ошибки в работе аппаратуры. Несанкционированная модификация структур. Искусственные угрозы. Обеспечение безопасности информации. Программы, которые выполняются каждый раз при загрузке системы. Классификация угроз информации. Период пассивности. Преднамеренные (умышленные) угрозы. Аппаратные «закладки». Троянский конь. Логические бомбы. Потенциально возможное событие. Особенности НСД. Приемы проникновения.

«Аспекты информационной безопасности» – Общество. Гуманитарный аспект. Сохранение национальной культуры. Формирование культуры информационного общества. Место и роль. Культура информационной безопасности. Гуманитарные проблемы информационной безопасности. Многонациональное образование. Информационная безопасность. Образование. Технология образовательного процесса. Гуманитарные аспекты информационной безопасности. Комплексная проблема. Стратегия развития информационного общества.

«Обеспечение информационной безопасности» – Цели формирования медиакультуры. Динамика изменений информационной среды. Структура «параллельной школы». Региональный центр медиаобразования. Добродетельная гейша. Перспективы современного образования. Школьные СМИ. Школьное телевидение. Пути формирования медиакультуры в школе. Информационная безопасность. Требования к образованию. Еженедельные приложения. Параллельная школа. Информационное общество и образование.

«Правовые основы информационной безопасности» – Пробные версии программ. Знаменитые хакеры. Сертификат подлинности. Программное обеспечение. Меры по обеспечению информационной безопасности. Длительный период времени. Коммерческое ПО. Виды ПО. Нарушение правил эксплуатации ЭВМ. Коммерческая лицензия. Неправомерный доступ к охраняемой законом компьютерной информации. Свободное ПО. Основы информационной безопасности. Федеральный закон. Типовые условия.

Всего в разделе «Информационная безопасность» 9 презентаций

1.2. Угрозы информационной безопасности

При формулировании определения информационной безопасности АС мы упоминали понятие угрозы. Остановимся на нём несколько подробнее.

Заметим, что в общем случае под угрозой [1] принято понимать потенциально возможное событие, действие, процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам. В свою очередь, угроза информационной безопасности автоматизированной системы – это возможность реализации воздействия на информацию, обрабатываемую в АС, приводящего к нарушению конфиденциальности, целостности или доступности этой информации, а также возможность воздействия на компоненты АС, приводящего к их утрате, уничтожению или сбою функционирования.

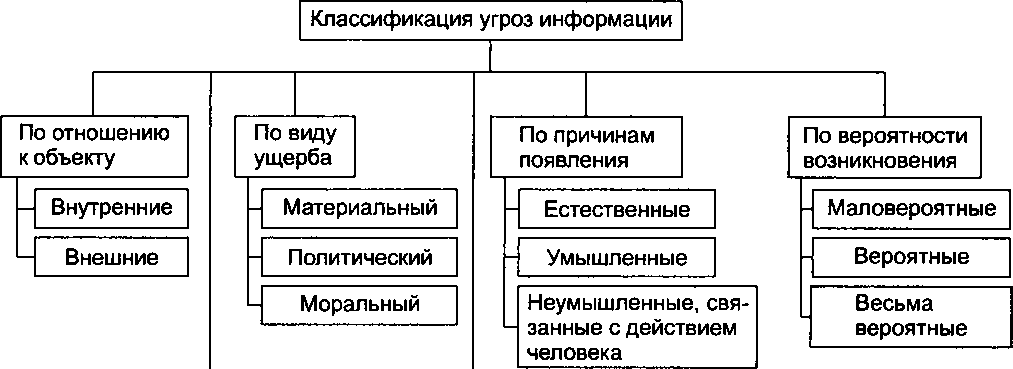

Классификация угроз может быть проведена по множеству признаков. Приведём наиболее распространённые из них.

Критерии классификации угроз можно продолжать, однако на практике чаще всего используется следующая основная классификация угроз, основывающаяся на трёх введённых ранее базовых свойствах защищаемой информации:

- Угрозы нарушения конфиденциальности информации, в результате реализации которых информация становится доступной субъекту, не располагающему полномочиями для ознакомления с ней.

- Угрозы нарушения целостности информации, к которым относится любое злонамеренное искажение информации, обрабатываемой с использованием АС.

- Угрозы нарушения доступности информации, возникающие в тех случаях, когда доступ к некоторому ресурсу АС для легальных пользователей блокируется.

Отметим, что реальные угрозы информационной безопасности далеко не всегда можно строго отнести к какой-то одной из перечисленных категорий. Так, например, угроза хищения носителей информации может быть при определённых условиях отнесена ко всем трём категориям.

Заметим, что перечисление угроз, характерных для той или иной автоматизированной системы, является важным этапом анализа уязвимостей АС, проводимого, например, в рамках аудита информационной безопасности, и создаёт базу для последующего проведения анализа рисков. Выделяют два основных метода перечисления угроз:

- Построение произвольных списков угроз. Возможные угрозы выявляются экспертным путём и фиксируются случайным и неструктурированным образом. Для данного подхода характерны неполнота и противоречивость получаемых результатов.

- Построение деревьев угроз [4]. Угрозы описываются в виде одного или нескольких деревьев. Детализация угроз осуществляется сверху вниз, и в конечном итоге каждый лист дерева даёт описание конкретной угрозы. Между поддеревьями в случае необходимости могут быть организованы логические связи.

Рассмотрим в качестве примера дерево угрозы блокирования доступа к сетевому приложению (рис. 1.2.).

Как видим, блокирование доступа к приложению может произойти либо в результате реализации DoS-атаки на сетевой интерфейс, либо в результате завершения работы компьютера. В свою очередь, завершение работы компьютера может произойти либо вследствие несанкционированного физического доступа злоумышленника к компьютеру, либо в результате использования злоумышленником уязвимости, реализующей атаку на переполнение буфера.

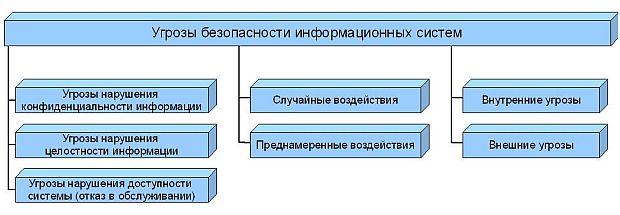

Угрозы в информационных системах

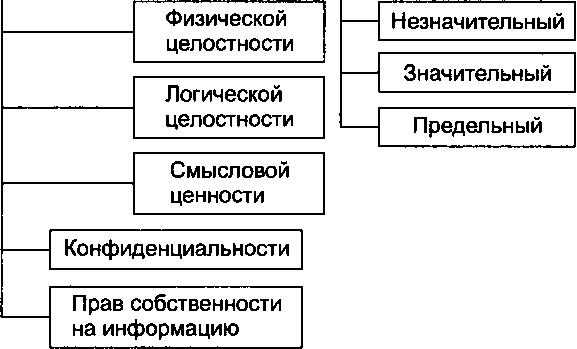

Угрозы информационной безопасности информационных систем можно подразделить на несколько групп в зависимости от того, на какой параметр информации воздействует угроза (рис. 8.2).

Рис. 8.2. Угрозы в информационных системах Рис. 8.2. Угрозы в информационных системах |

8.6.1. Нарушения конфиденциальности

Нарушение конфиденциальности является одной из наиболее тяжелых с точки зрения ущерба угроз информационной безопасности. Если в случае нарушений достоверности, целостности и доступности информации факт угрозы обнаруживается немедленно или в течение сравнительно короткого промежутка времени, то в случае нарушения конфиденциальности деструктивное воздействие может продолжаться длительное время, нанося тяжелый материальный, моральный и политический ущерб.

Нарушение конфиденциальности наступает в результате следующих действий:

□ разглашение — умышленные или неосторожные действия должностных лиц и граждан, приведшие к ознакомлению посторонних лиц с конфиденциальными сведениями;

□ утечка — бесконтрольный выход информации за пределы круга лиц или организаций, которым она была доверена;

□ несанкционированный доступ — противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим на это права.

Пример. Сбор конфиденциальных (в том числе военных) сведений разведками иностранных государств или промышленный шпионаж, позволяющий похитить информацию, дающую конкурентные преимущества.

8.6.2. Нарушения достоверности

Нарушение достоверности — это вторая по тяжести последствий после нарушения конфиденциальности угроза. Нарушение достоверности информации происходят в результате фальсификации, подделки или мошенничества. Ущерб от этой угрозы может быть менее масштабным, чем от нарушения конфиденциальности, но при этом последствия могут быть катастрофическими.

Пример. Подмена кодов или координат цели в системе наведения стратегических ядерных ракет, изменение режимов синхронизации в глобальной энергетической системе, вызывающее разрушение генераторов и массовое отключение электроэнергии.

8.6.3. Нарушения целостности

Нарушение целостности информации обычно происходит в каналах передачи или в хранилищах информации и заключается в искажениях, внесениях ошибок и потере части передаваемой или хранимой информации. Обычно нарушение целостности информации выявляется гораздо раньше, чем нарушение достоверности, поскольку целостность информации легче поддается автоматизированному (аппаратному) контролю. Последствия нарушения целостности информации обычно носят тактический характер, а тяжесть последствий зависит от ситуации.

Пример. Нарушение целостности информации в распределенной информационной системе управления предприятием может привести к финансовым потерям одной фирмы, но такое же нарушение в распределенной информационной системе противовоздушной обороны в момент ракетного нападения может быть фатальным.

8.6.4. Нарушения доступности

Нарушение доступности происходит вследствие блокирования, невосстановимого искажения или уничтожения информации. Последствия от нарушения доступности, так же как и в случае нарушения целостности, могут иметь разную тяжесть в зависимости от ситуации.

Пример. Стирание информации на магнитных носителях в банковской системе может иметь тяжелые финансовые и экономические последствия, в то время как физическое уничтожение библиотеки уникальных документов может быть культурной катастрофой.

8.6.5. Классификация угроз информации

Классификацию угроз иллюстрирует рис. 8.3.

По типу нарушений По типу нарушений |

Классификация угроз по отношению к объекту

Разделение угроз на внутренние и внешние зависит от того, где проводится граница между объектом, содержащим информацию, и внешним миром. Так, для персонального компьютера внешней угрозой могут быть действия пользователя локальной сети. Эта же угроза с точки зрения организации, которой принадлежит данная локальная сеть, будет внутренней.

Наиболее опасной и вероятной внутренней угрозой для любой информационной системы или системы охраны информации являются низкая квалификация, халатность или враждебные действия персонала (пользователей).

Классификация угроз по виду ущерба

По величине ущерба  Рис. 8.3. Классификация угроз Рис. 8.3. Классификация угроз |

Разделение ущерба на материальный и моральный в достаточной мере условно: тот и другой, в конце концов, ведут к материальным потерям, а размеры материаль

ного ущерба, косвенно вызванного моральным ущербом, могут быть больше, чем прямые материальные потери.

Пример. Рассылка в локальной сети организации писем, содержащих провокационные сведения, приводит к созданию атмосферы разобщенности, недоверия, дезорганизованное™ в коллективе. Такая атмосфера может послужить почвой как для намеренных, так и для ненамеренных действий, приводящих к значительному материальному ущербу (разглашение конфиденциальных данных, техническая авария крупных размеров).

Классификация угроз по причинам появления

По причинам появления угрозы можно разделить на связанные с явлениями природы (стихийные бедствия или эксцессы) и действиями человека. В свою очередь, человеческие действия, составляющие угрозу, могут совершаться на основе умысла (шпионаж, диверсии, кража или порча конфиденциальной информации) или без умысла (халатность, некомпетентность, результат плохого самочувствия).

Классификация угроз по вероятности возникновения

Вероятность возникновения того или иного вида угроз не является постоянной величиной и зависит от комплекса причин. В разных ситуациях возникновение одной и той же угрозы может иметь разную вероятность.

Пример. Угроза физического разрушения сетевой инфраструктуры или информационных хранилищ маловероятна в мирное время, однако во время вооруженных конфликтов она может стать весьма вероятной и даже основной.

Классификация угроз по типу нарушений

Под нарушениями в первую очередь понимаются нарушения целостности информации: физической (уничтожение, разрушение элементов), логической (разрушение логических связей), смысловой (навязывание ложной информации). Нарушение конфиденциальности выражается в разрушении защиты и несанкционированном овладении конфиденциальной информацией. Все чаще в последнее время в нашей стране обращают внимание на нарушение прав собственности на информацию (несанкционированное копирование, использование).

Защита информации

Дата добавления: 2016-04-14 ; просмотров: 1715 ; ЗАКАЗАТЬ НАПИСАНИЕ РАБОТЫ

Защита от нарушения конфиденциальности обрабатываемой информации.

Рассмотрим модель резервирования по угрозам атак при решении задачи структурного резервирования компонентов ИС с целью защиты от нарушения конфиденциальности обрабатываемой информации. Опять же для наглядности (для простоты представления) предположим, что каждый из R компонентов И С (резервируемых и резервирующих) подвержен только одной угрозе атаки.

Если угрозы атак для всех зарезервированных компонентов системы различны (независимы) и характеризуются P0vr, г = 1. R — вероятностью того, что ИС, содержащая в своем составе R компонентов, готова к безопасной эксплуатации в отношении потенциально возможной атаки, то для реализации успешной атаки на ИС с целью нарушения конфиденциальности обрабатываемой в ней информации потенциальному нарушителю достаточно реализации успешной атаки на любой из R компонентов ИС (реализации любой из R угроз атак), поскольку в этом случае конфиденциальность обрабатываемой информации будет утеряна.

В результате сказанного получаем орграф угроз атак (рис. 9.6, а), взвешенными вершинами которого выступают вершины угроз атак на компоненты системы, и соответствующую ему схему резервирования, но уже последовательного резервирования угроз атак (рис. 9.6, б).

Рис. 9.6. Модель резервирования по угрозам атак при защите от нарушения конфиденциальности информации:

а — орграф угроз атак; б — схема последовательного резервирования

Обратим внимание на принципиальное отличие угрозы отказа безопасности вычислительного кластера в части нарушения доступности и конфиденциальности обрабатываемой в нем информации, что показано на рис. 2.2 и 9.6. Для нарушения доступности обрабатываемой информации должны быть реализованы успешные атаки на все компоненты И С, для нарушения же конфиденциальности обрабатываемой информации достаточно реализации успешной атаки на любой один из компонентов ИС.

Утверждение. Защита от нарушения конфиденциальности обрабатываемой информации посредством резервирования компонентов ИС принципиально невозможна.

Доказательство. Пусть каждый из V компонентов ИС, реализованной на основе ВК (резервируемых и резервирующих компонентов), с номерами v = 1. V, может быть охарактеризован соответствующей вероятностью того, что ИС готова к безопасной эксплуатации в отношении соответствующих угроз атак, образующих угрозу безопасности компонента ИС P0v:)r.

Если все угрозы атак для V компонентов системы зависимы (полностью совпадают, используются идентичные технические средства для структурного резервирования компонентов), с учетом того, что для нарушения конфиденциальности обрабатываемой информации достаточно осуществить успешную атаку на любой из V компонентов системы, вероятность того, что ИС готова к безопасной эксплуатации в отношении угроз атак, направленных на нарушение конфиденциальности информации, Р , исходя из того, что Роуэг-1 = p oy3v-2 = – = Р Уэи-у = Р Уэи (Д ля наглядности предполагаем, что каждый компонент системы подвержен только одной угрозе атаки), может быть определена следующим образом:

Если все угрозы атак на V компонентов системы независимы (различны), при этом для нарушения конфиденциальности информации достаточно осуществить успешную атаку на любой из V компонентов, соответствующая характеристика безопасности ИС при реализации в ней структурного резервирования P0vaV уже определяется так:

что соответствует схеме последовательного резервирования угроз атак, приведенной на рис. 9.6, б.

Утверждение. Структурное резервирование компонентов ИС, реализуемое при построении безопасной отказоустойчивой ИС, не приводит к ухудшению характеристики конфиденциальности обрабатываемой информации в том случае, когда резервируемые и резервирующие компоненты ИС идентичны — подвержены одним и тем же угрозам атак.

Доказательство. Доказательство следует из доказательства предыдущего утверждения.

Сказанное позволяет сформулировать требование к построению безопасной отказоустойчивой ИС в отношении угроз атак, направленных на нарушение конфиденциальности обрабатываемой информации.

Требование. При построении безопасной отказоустойчивой ИС в отношении угроз атак, направленных на нарушение конфиденциальности обрабатываемой информации, в качестве резервируемого и резервирующего компонентов должны использоваться идентичные технические (программно-аппаратные) средства, характеризуемые одинаковыми для них угрозами атак, что не приведет к ухудшению характеристики конфиденциальности обрабатываемой информации при повышении надежности функционирования системы.

С учетом всего сказанного можем сделать следующие выводы о возникающих противоречиях при построении отказоустойчивой безопасной ИС.

Основные понятия в области информационной безопасности

Еще совсем недавно пользователи компьютеров имели туманное представление о том, что при выходе в Интернет или любую другую общедоступную сеть компьютеры могут “заразиться” вирусами, а информация в течение очень короткого времени может быть украдена или искажена. Сегодня же практически каждый пользователь Интернета (да и не только Интернета, но и любой компьютерной сети) знает об опасности, подстерегающей его компьютер и о том, что необходимо защищать информацию от воздействия на нее потенциальных атак и вирусов.

Современный IT-рынок предлагает различные варианты обеспечения безопасности пользовательских устройств и компьютерных сетей в целом. Конечные пользовательские устройства, как правило, довольно успешно защищаются антивирусными программами и программными межсетевыми экранами (брандмауэры, файрволы ). Компьютерные сети в комплексе защитить сложнее. Одним программным обеспечением здесь не обойтись. Решением вопроса обеспечения безопасности компьютерных сетей является установка межсетевых экранов в программно-аппаратном исполнении на границе сетей.

В основные задачи межсетевых экранов входит защита компьютеров от вторжения злоумышленников из внешней сети и последствий такого вторжения – утечки/изменения информации. Устанавливая межсетевой экран с требуемой конфигурацией на границу с внешней сетью, можно быть уверенным в том, что Ваш компьютер будет “невидим” извне (если только политикой администрирования не предусмотрен доступ к нему). Современные межсетевые экраны работают по принципу “запрещено все, что не разрешено”, то есть Вы сами решаете для какого протокола или программы разрешить доступ во внутреннюю сеть .

Помимо функций сетевой защиты, межсетевой экран обеспечивает возможность нормального функционирования сетевых приложений.

Безусловно, межсетевой экран – это не панацея от всех бед компьютерного мира. Всегда необходимо принимать во внимание ” человеческий фактор “, так как именно человек неосознанно (а порой и целенаправленно) может нанести вред информационной системе, выполнив действия, нарушающие политику безопасности. Это может быть утечка информации через подключение внешних носителей, установление дополнительного незащищенного Интернет -подключения, умышленное изменение информации санкционированным пользователем и т.п.

В данной книге предлагаются к рассмотрению условия и предпосылки возникновения угроз при хранении информации и передаче ее по сетям и системам связи, методы предупреждения угроз, защиты и обеспечения безопасности информации в целом, а также технологии и методы, позволяющие обеспечивать работу и безопасность сетей, на примере межсетевых экранов и Интернет -маршрутизаторов D-Link.

Обозначения, используемые в курсе

В курсе используются следующие пиктограммы для обозначения сетевых устройств и соединений:

Термины и определения в области информационной безопасности

Прежде всего, необходимо определиться с основными понятиями и терминами, относящимися к информационной безопасности.

В широком смысле информационная система есть совокупность технического, программного и организационного обеспечения, а также персонала, предназначенная для того, чтобы своевременно обеспечивать пользователей системы нужной информацией.

Информационная безопасность – защита конфиденциальности, целостности и доступности информации.

- Конфиденциальность : доступ к информационным ресурсам только авторизованным пользователям.

- Целостность : неизменность информации в процессе ее передачи или хранения.

- Доступность : свойство информационных ресурсов, определяющее возможность получения и использования информационных данных авторизованными пользователями в каждый момент времени.

Безопасность информации – состояние защищенности хранимой информации от негативных воздействий.

Сетевая безопасность – это набор требований, предъявляемых к инфраструктуре компьютерной сети предприятия и политикам работы в ней, при выполнении которых обеспечивается защита сетевых ресурсов от несанкционированного доступа.

Под сетевой безопасностью принято понимать защиту информационной инфраструктуры объекта (при помощи аутентификации, авторизации, межсетевых экранов, систем обнаружения вторжений >DLP ) или намеренных действий персонала, имеющего доступ к информации внутри самого предприятия. DLP ( Data Leak Prevention ) – это современные технологии защиты конфиденциальной информации от возможных утечек из информационной системы с применением программных или программно-аппаратных средств. Каналы утечки могут быть сетевые (например, электронная почта ) либо локальные (с использованием внешних накопителей).

Аутентификация ( Authentication ) – процедура проверки идентификационных данных пользователя (чаще всего, логина и пароля) при доступе к информационной системе.

Авторизация ( Authorization ) – предоставление определенному пользователю прав на выполнение некоторых действий. Авторизация происходит после аутентификации и использует идентификатор пользователя для определения того к каким ресурсам он имеет доступ . В информационных технологиях с помощью авторизации устанавливаются и реализуются права доступа к ресурсам и системам обработки данных.

Аутентичность в передаче и обработке данных – целостность информации, подлинность того, что данные были созданы законными участниками информационного процесса, и невозможность отказа от авторства.

Защита информации представляет собой деятельность , направленную на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных (случайных) воздействий на защищаемую информацию.

Возможные объекты воздействия в информационных системах:

- аппаратное обеспечение;

- программное обеспечение;

- коммуникации (обеспечение передачи и обработки данных через каналы связи и коммутационное оборудование);

- персонал.

Объектами воздействия с целью нарушения конфиденциальности, целостности или доступности информации могут быть не только элементы информационной системы, но и поддерживающей ее инфраструктуры, которая включает в себя сети инженерных коммуникаций (системы электро-, теплоснабжения, кондиционирования и др.). Кроме того, следует обращать внимание на территориальное размещение технических средств, которое следует размещать на охраняемой территории. Беспроводное оборудование рекомендуется устанавливать так, чтобы зона действия беспроводной сети не выходила за пределы контролируемой зоны.

Учитывая широкий спектр воздействия угроз, к защите информации необходим комплексный подход .

Контролируемая зона – это охраняемое пространство (территория, здание, офис и т.п.), в пределах которого располагается коммуникационное оборудование и все точки соединения локальных периферийных устройств информационной сети предприятия.

Правила разграничения доступа – совокупность правил, регламентирующих права доступа пользователей к ресурсам информационной системы.

Санкционированный доступ к информации не нарушает правил разграничения доступа.

Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия с информацией, осуществляемые с нарушением установленных прав и/или правил разграничения доступа к информации.

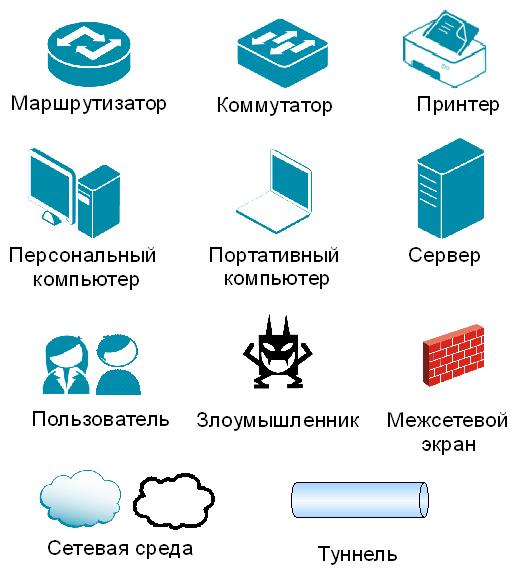

Общая классификация угроз информационной безопасности

Угрозы безопасности информационных систем классифицируются по нескольким признакам (рис. 1.1 ).

Угрозы нарушения конфиденциальности направлены на получение (хищение) конфиденциальной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ . Несанкционированный доступ к информации, хранящейся в информационной системе или передаваемой по каналам (сетям) передачи данных, копирование этой информации является нарушением конфиденциальности информации.

Угрозы нарушения целостности информации , хранящейся в информационной системе или передаваемой посредством сети передачи данных , направлены на изменение или искажение данных, приводящее к нарушению качества или полному уничтожению информации. Целостность информации может быть нарушена намеренно злоумышленником, а также в результате объективных воздействий со стороны среды, окружающей систему (помехи). Эта угроза особенно актуальна для систем передачи информации – компьютерных сетей и систем телекоммуникаций. Умышленные нарушения целостности информации не следует путать с ее санкционированным изменением, которое выполняется авторизованными пользователями с обоснованной целью.

Угрозы нарушения доступности системы (отказ в обслуживании) направлены на создание таких ситуаций, когда определённые действия либо снижают работоспособность информационной системы, либо блокируют доступ к некоторым её ресурсам.

Причины случайных воздействий :

- аварийные ситуации из-за стихийных бедствий и отключения электроэнергии;

- ошибки в программном обеспечении;

- ошибки в работе обслуживающего персонала и пользователей;

- помехи в линии связи из-за воздействия внешней среды, а также вследствие плотного трафика в системе (характерно для беспроводных решений).

Преднамеренные воздействия связаны с целенаправленными действиями злоумышленника, в качестве которого может выступить любое заинтересованное лицо (конкурент, посетитель, персонал и т.д.). Действия злоумышленника могут быть обусловлены разными мотивами: недовольством сотрудника своей карьерой, материальным интересом, любопытством, конкуренцией, стремлением самоутвердиться любой ценой и т.п.

Внутренние угрозы инициируются персоналом объекта, на котором установлена система, содержащая конфиденциальную информацию. Причинами возникновения таких угроз может послужить нездоровый климат в коллективе или неудовлетворенность от выполняемой работы некоторых сотрудников, которые могут предпринять действия по выдаче информации лицам, заинтересованным в её получении.

Также имеет место так называемый ” человеческий фактор “, когда человек не умышленно, по ошибке, совершает действия, приводящие к разглашению конфиденциальной информации или к нарушению доступности информационной системы. Большую долю конфиденциальной информации злоумышленник (конкурент) может получить при несоблюдении работниками-пользователями компьютерных сетей элементарных правил защиты информации. Это может проявиться, например, в примитивности паролей или в том, что сложный пароль пользователь хранит на бумажном носителе на видном месте или же записывает в текстовый файл на жестком диске и пр. Утечка конфиденциальной информации может происходить при использовании незащищенных каналов связи, например, по телефонному соединению.

Под внешними угрозами безопасности понимаются угрозы, созданные сторонними лицами и исходящие из внешней среды, такие как:

- атаки из внешней сети (например, Интернет), направленные на искажение, уничтожение, хищение информации или приводящие к отказу в обслуживании информационных систем предприятия;

- распространение вредоносного программного обеспечения;

- нежелательные рассылки (спам);

- воздействие на информацию, осуществляемое путем применения источника электромагнитного поля для наведения в информационных системах электромагнитной энергии с уровнем, вызывающим нарушение нормального функционирования (сбой в работе) технических и программных средств этих систем;

- перехват информации с использованием радиоприемных устройств;

- воздействие на информацию, осуществляемое путем несанкционированного использования сетей инженерных коммуникаций;

- воздействие на персонал предприятия с целью получения конфиденциальной информации.

В современном мире, когда стало возможным применять сервисы и службы с использованием информационной коммуникационной среды (электронные платежи, Интернет -магазины, электронные очереди и т.п.), многократно увеличивается риск именно внешних угроз.

Как правило, несанкционированный доступ , перехват, хищение информации, передаваемой по каналам связи, проводится средствами технической разведки, такими как радиоприемные устройства, средства съема акустической информации, системы перехвата сигналов с компьютерных сетей и контроля телекоммуникаций, средства съема информации с кабелей связи и другие.

Позвольте представиться. Меня зовут Татьяна. Я уже более 8 лет занимаюсь психологией. Считая себя профессионалом, хочу научить всех посетителей сайта решать разнообразные задачи. Все данные для сайта собраны и тщательно переработаны для того чтобы донести как можно доступнее всю необходимую информацию. Перед применением описанного на сайте всегда необходима ОБЯЗАТЕЛЬНАЯ консультация с профессионалами.